Una de las operaciones de día 2 que mas terror nos daba hace unos años o posiblemente con la que mas sufríamos, fue el reemplazo de certificados para las soluciones VMware. Los que tuvimos que luchar esa batalla, recordaremos lo tedioso que era tener que reemplazar cada uno de los certificados de una solución de forma manual y encontrarse errores diferentes conforme avanzábamos.

Por suerte, esto ha cambiado y ahora Aria Suite Lifecycle (antes vRealize Suite Lifecycle Manager) nos ofrece una forma fácil, rápida y segura de reemplazar los certificados, por lo menos de los productos asociados a la Aria Suite (antes vRealize Suite) y por supuesto que sean gestionados desde Aria Suite Lifecycle.

En el procedimiento a continuación estaremos explicando cómo reemplazar los certificado autofirmados por certificados customizados, es decir certificados firmados por una entidad certificadora del cliente o CA Enterprise. El cambio de un certificado de un autofirmado por otro igualmente autofirmado, es similar al proceso explicado en este post y simplemente costa de los siguientes dos pasos por lo que no representa mayor tiene mayor dificultad.

- Crear un certificado en el servicio de locker de vRealize Suite lifecycle Manager

- Reemplazar el certificado viejo por el nuevo

Reemplazo de Certificado autofirmado por certificados customizados

Lo primero que debemos tener presente es que el reemplazo de certificados autofirmados por certificados customizados, incluye la participación del equipo de seguridad del cliente, quien será el encargado de proveernos los certificados validos para nuestros productos.

Una manera fácil de hacer esto es solicitar al cliente el/los certificados en extensión .pem y de esta manera evitamos tener que generar un Certificate Signing Request (CSR), que si bien podemos generarlos desde vRealize Suite Lifecycle Manager, pues lo único que haría es agregarnos un paso mas en el proceso. Por esta razón, recomiendo solicitar al cliente crear directamente los certificados en su herramienta y exportarlo en el formato indicado y con el Key sin cifrar.

Una vez nos han enviado el/los certificados podemos continuar con los siguientes pasos:

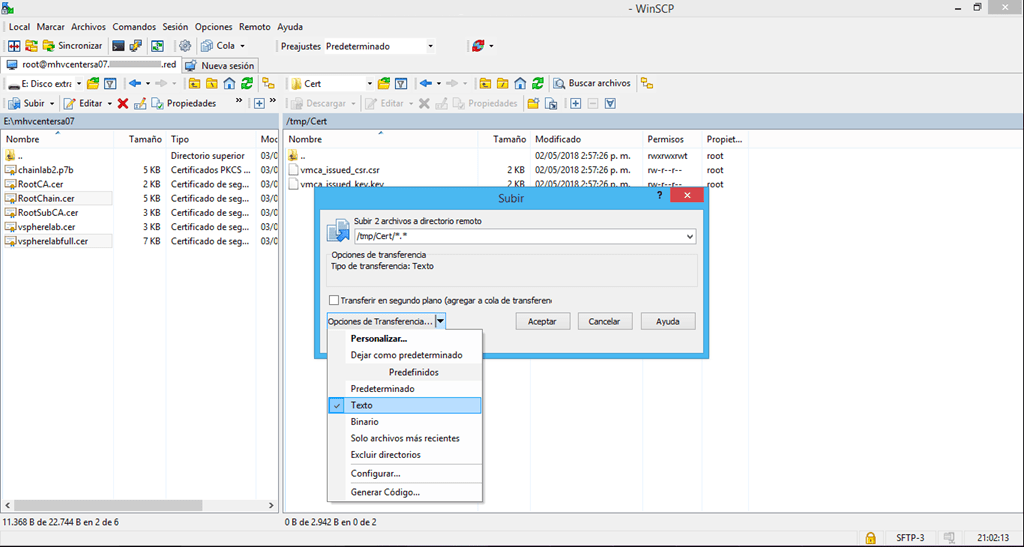

1. Verificar que los certificados los entreguen en .pem y que estén bien generados. Para esto podemos abrir el archivo .pem con un editor de texto y verificar que tenga la siguiente estructura.

2. Algunas veces nos envían el certificado con el key cifrado, entonces debemos pedir que nos envíen el Key sin clave. Y Rearmar el .pem en otro archivo pero esta vez utilizando el Key sin cifrar.

Recordemos que la sección asociada al Key debería contener los siguiente:

—–BEGIN RSA PRIVATE KEY—–

—–END RSA PRIVATE KEY—–

3. Una vez hemos verificado la estructura del certificado podemos ir al servicio de Locker de Aria Suite Lifecycle e importarlos en -> Certificates -> Import. En este paso solo debemos hacer click en BROWSER FILE y buscar el archivo .pem que construimos en el paso anterior. Automáticamente los campos Private Key y Certificate Chain serán poblados. Finalizamos el proceso haciedo click en el boton IMPORT

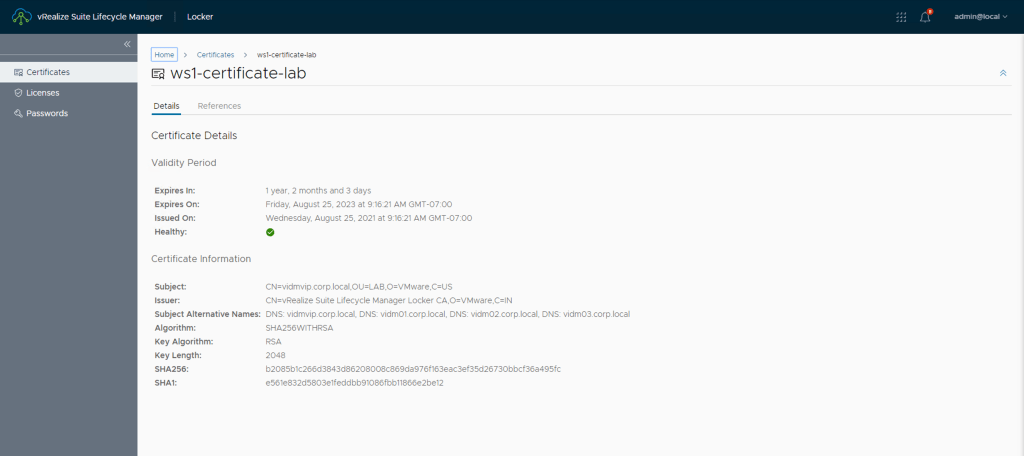

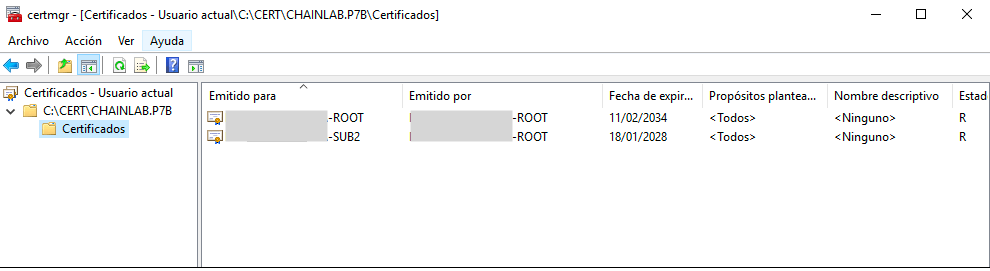

4. Una vez importados se mostraran los detalles del certificado de manera que podremos verificar que los Subject Alternative Name de cada certificado contenga los FQDN de todos los nodos de cada solución incluyendo el FQDN del VIP del balanceador que le corresponda, de ser necesario.

5. Si vamos a reemplazar el certificado de una solucion que se encuentra detrás de un balanceador como por ejemplos VMware Identity Manager (vIDM), ahora llamado Workspace One Access (WS1), debemos primero reemplazar el certificado en el balanceador siguiendo la guía de cada fabricante.

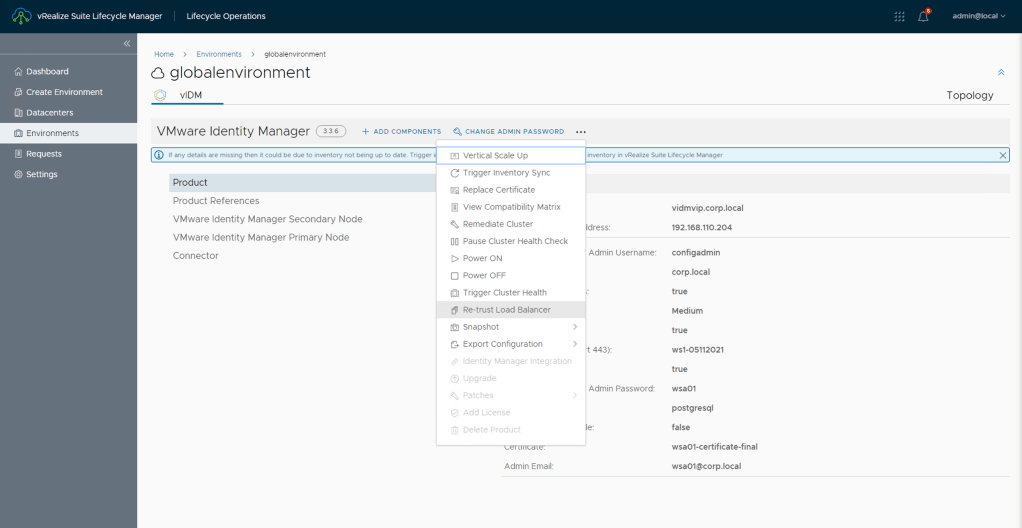

6. Una vez realizado el cambio de certificados en el balanceador, debemos realizar la action Re-trust Load Balancer en el servicio Lifecycle Operations -> Environments -> Para este ejemplo globalenvironment (ambiente asociado a vIDM o WS1).

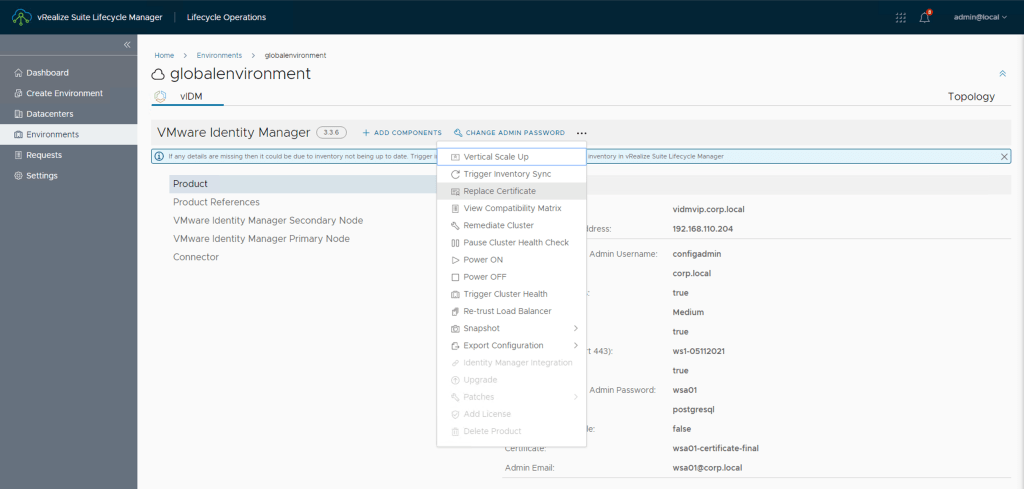

7. Para efectuar el reemplazo de certificados lo único que debemos hacer es ir al servicio de Lifecycle Operations -> Environments -> click en VIEW DETAILS del ambiente en cuestión (para este caso globalenvironment) -> Click en los tres puntos (…) para listar mas opciones -> Replace Certificate

8. A continuación nos muestra un resumen del certificado actual

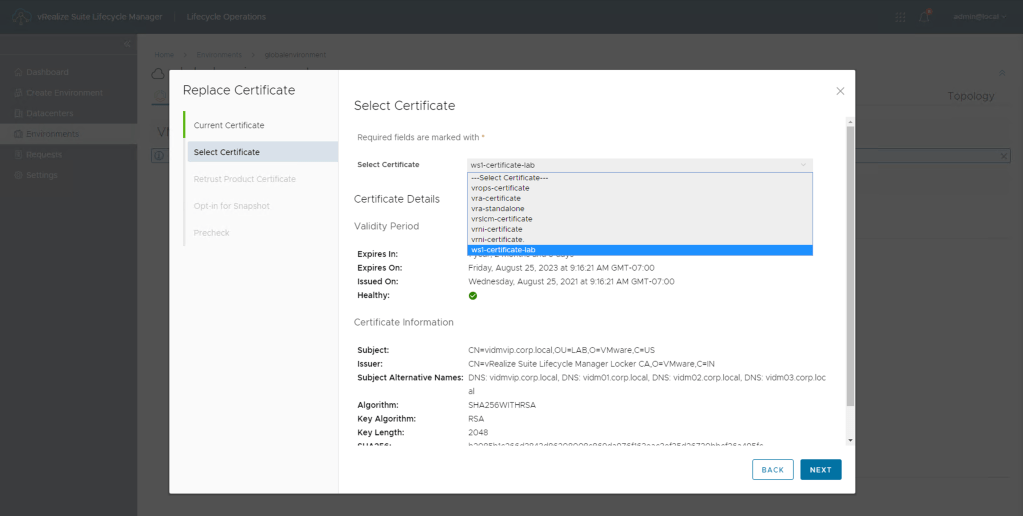

9. Hacemos click en NEXT para seleccionar el nuevo certificado (importado) desde la lista desplegable

10. Si el certificado es de una solución como vIDM del cual dependen otros productos, nos mostrará que durante el proceso de cambio de certificados hará un Re-Trust sobre los productos listados allí. Click en NEXT para continuar.

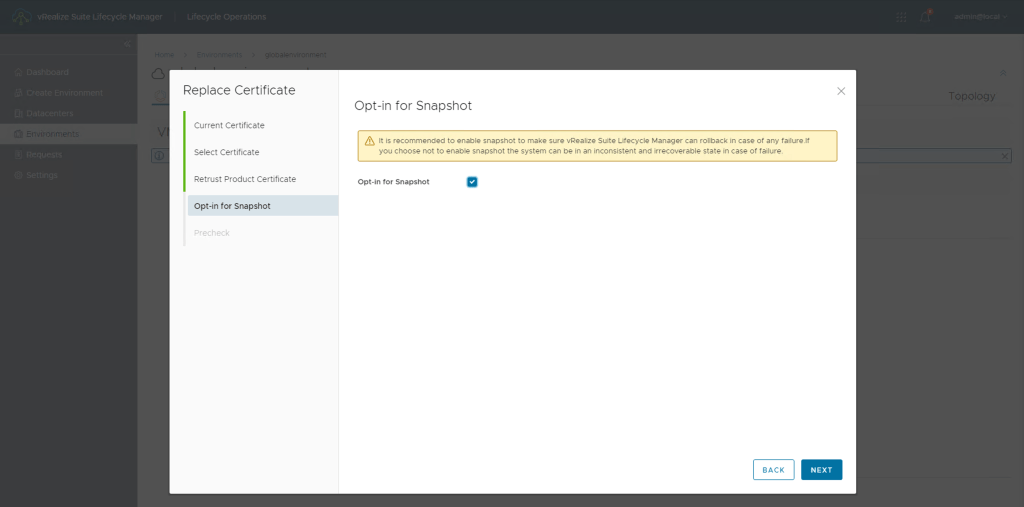

11. A continuación podremos seleccionar si queremos que Aria Suite Lifecycle cree por nosotros un snapshot en la VMs involucradas . Se recomienda esta acción a no ser que ya hayamos tomado un snapshot directamente desde el vCenter. Luego Click en NEXT

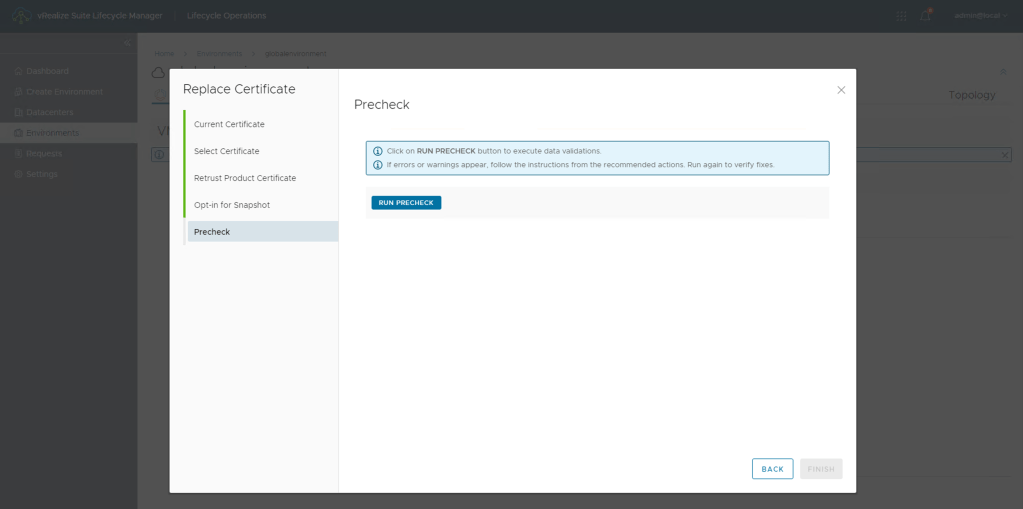

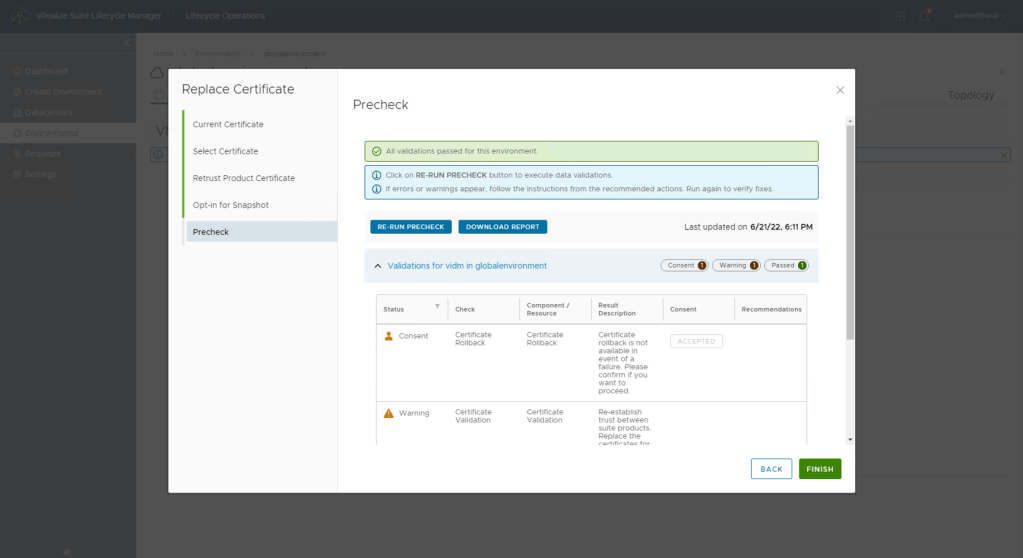

12. Para validar que el certificado que vamos a aplicar es correcto, debemos ejecutar un PRECHECK haciendo click en el botón RUN PRECHECK

13. Después de finalizar el PRECHECK podemos ver que nos solicita una acción de aceptar y nos indica que el remplazo de los certificados sobre los balanceadores debe hacerse manual como lo comentamos anteriormente. Procedemos entonces a hacer click en ACEPTAR y después en FINISH

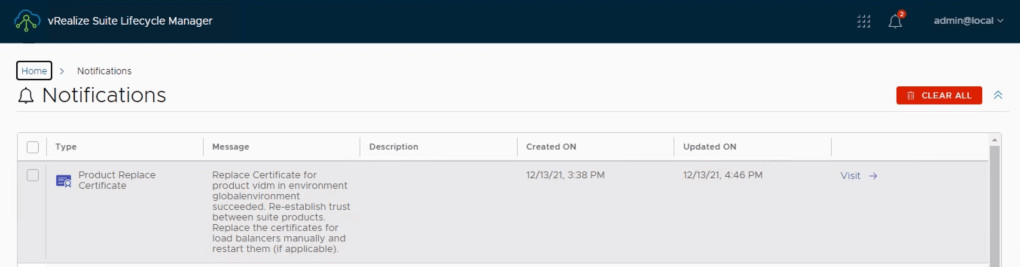

Nota 1: Si por alguna razon, reemplaza el certificado de una solucion de Aria Suite (vRealize Suite) sin haber cambiado el certificado del balanceador recibirá una notificación en el Aria Suite Lifecycle (vRealize Suite Lifecycle Manager) indicándole que debe reemplazar el certificado en el balanceador (Importar el certificado nuevo en NSX-T, NSX-v, F5, o el balanceador que corresponda) siguiendo la guia del fabricante, como comentamos anteriormente.

Nota 2: De igual forma, si se cambia el certificado del balanceador despues de cambiar el certificado de vIDM entonces recibirá una unas notificaciones en Aria Suite Lifecycle indicándole que debe realizar una acción de re-trust en cada una de las soluciones que se encuentren detras de ese balanceador. Comenzando de nuevo por Workspace One Access (WS1A).

Nota 3: Sino hacemos esto vamos a recibir un Bad Gateway al intentar a hacer login en WS1A. Para evitar esto, recomendamos reemplazar el certificado del balanceador en primer lugar como lo hemos mencionado anteriormente

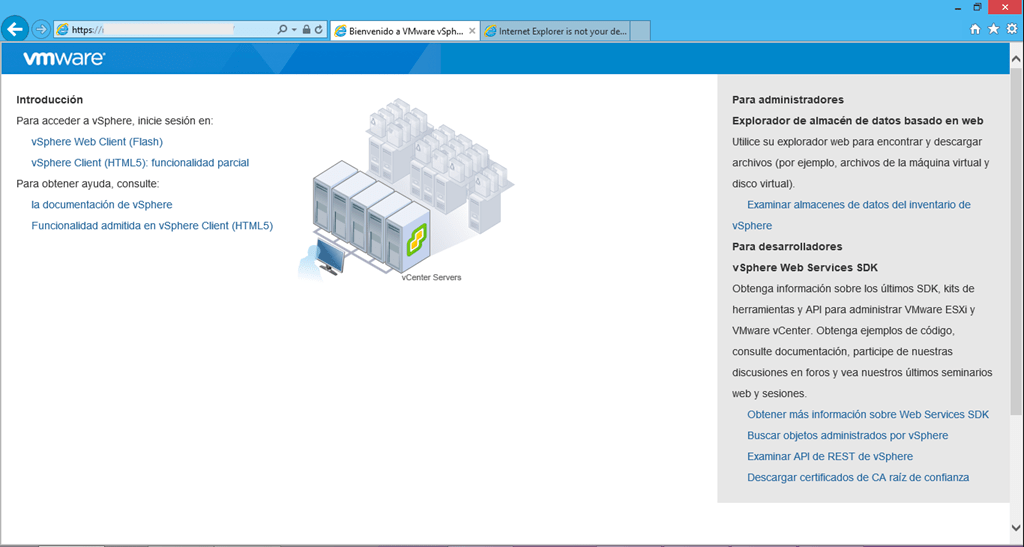

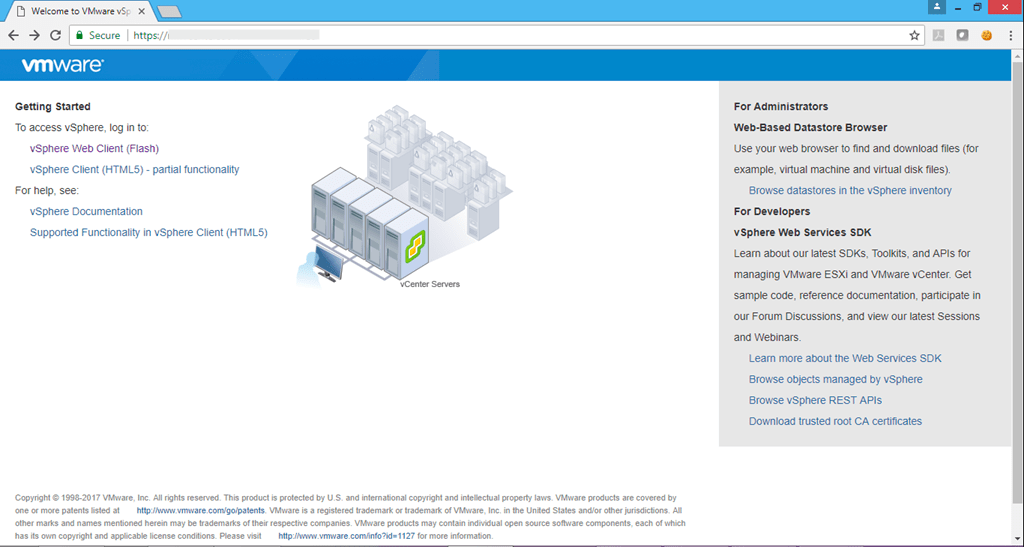

14. Si realizamos el reemplazo del certificado en el balanceador, en primera instancia como lo hemos recomendado, la URL de acceso al WS1 (VIP)después del reemplazo de los certificados del globalenvironment, debería mostrar el sitio como seguro y con los detalles del certificado que hemos importado.

15. Como hemos realizado un cambio que esta por fuera del control de Aria Suite Lifecycle (vRealize Suite Lifecycle Manager) debemos realizar la acción de Re-trust Load Balancer, desde la solucion de Workspace One Access / VMware Identity Manager (globalenvironment) y para esto vamos a Environment -> global environment -> click en los tres puntos (…) para mas opciones y luego click en Re-trust Load Balancer

16. (Opcional) Cuando termine vamos a cada unos de los productos que estaba integrados con vIDM o WS1A, como por ejemplo Aria Operations (antes vRealize Operations Manager), Aria Automation (antes vRealize Automation), Aria Operations for Logs (vRealize Log Insight), etc. En algunas ocasiones podríamos necesitar hacer click Re-Trust with Identity Manager en cada una de las soluciones de Aria Suite (vRealize Suite), aunque este proceso por lo general se hace automático durante el reemplazo de certificados de Workspace One Access (WS1A).

17. El reemplazo de certificados de todas las soluciones de la Aria Suite tienen el mismo procedimiento que hemos mencionado para el Workspace One Access (globalenvironement), razon por la cual no haremos este post mas largo.

Nota 4: Para las soluciones que no están detrás de un balanceador, es claro que podemos hacer directamente el reemplazo de certificados siguiendo los pasos 7-13.

Por ultimo, vamos a realizar el reemplazo de certificados de la solucion Aria Suite Lifecycle (vRealize Suite Lifecycle Manager). El reemplazo de esta solucion no tiene un orden especifico y se puede realizar en primero o ultimo lugar. Vemos entonces los siguientes pasos.

Remplazo de certificados de Aria Suite Lifecycle (vRealize Suite Lifecycle Manager)

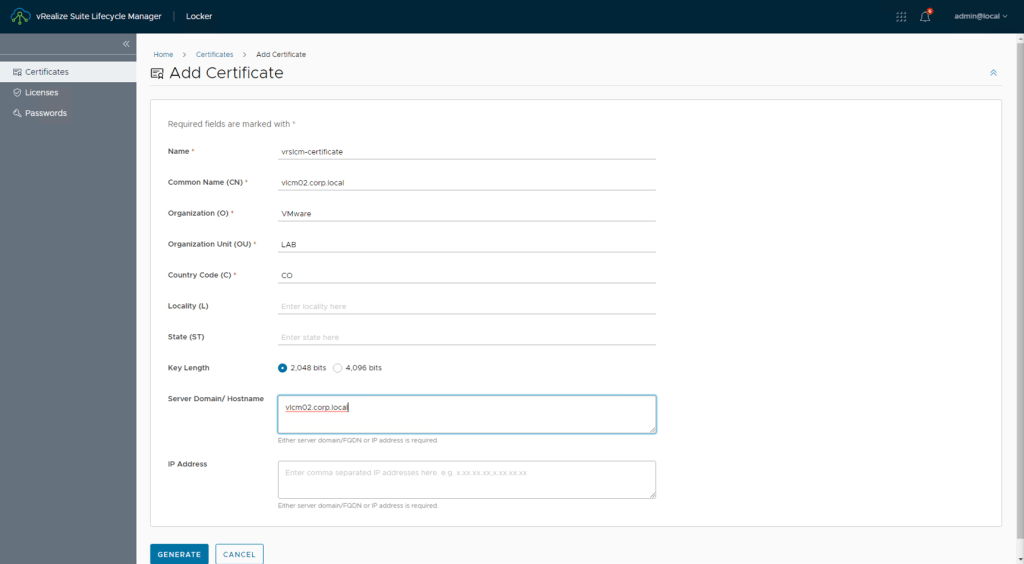

1. En el servicio de Locker vamos a crear o importar un certificado para esta solucion. Como ya explicamos como importar un certificado, en este caso generaremos uno nuevo desde la opción -> Certificates -> Add Certificate. Recordar que si lo generamos desde el servicio de Locker, sera entonces un certificado autofirmado o Self-Signed.

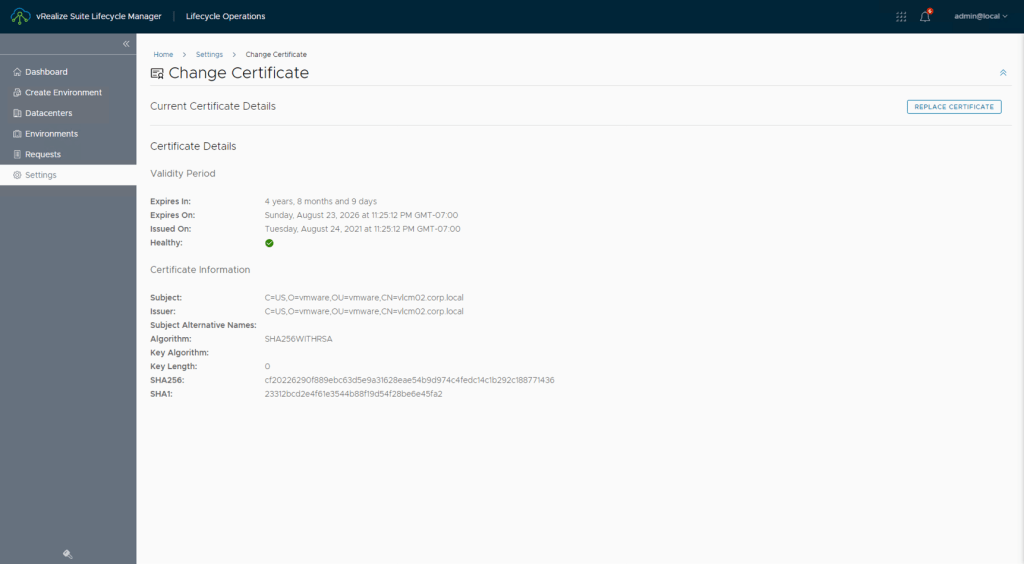

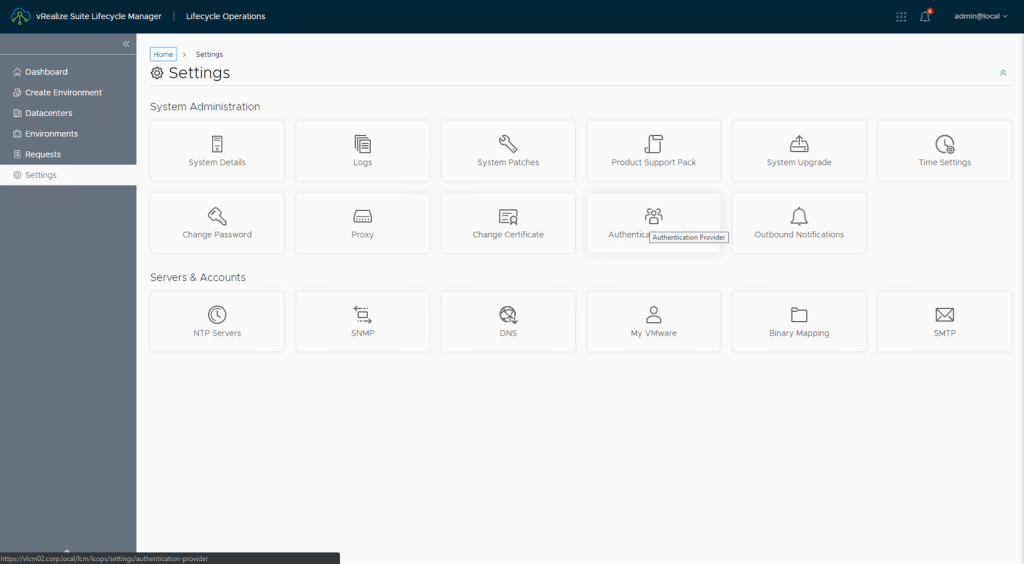

2. En Lifecycle Operations click en –> Settings -> Change Certificate

3. Click en el boton REPLACE CERTIFICATE

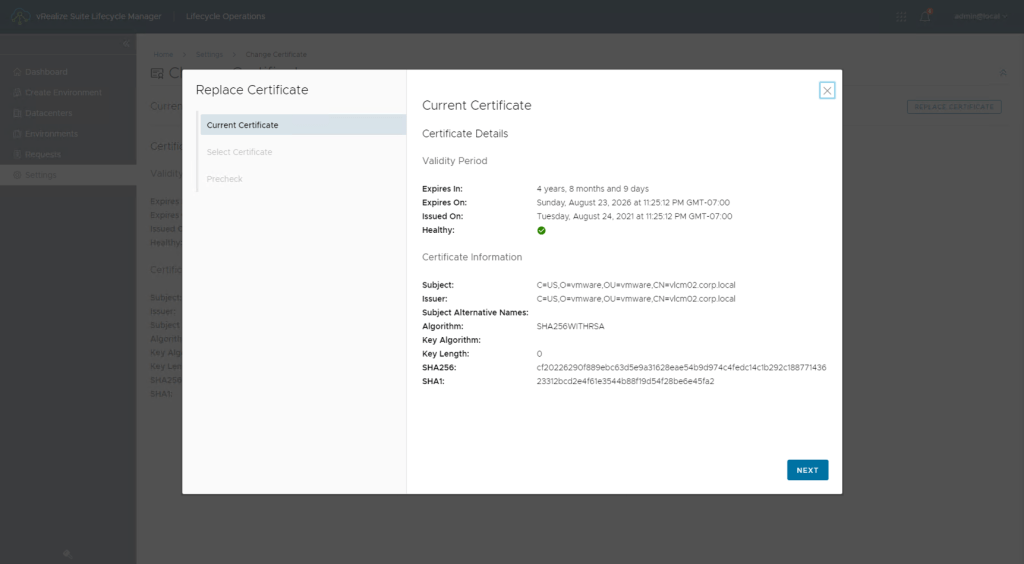

4. Revisamos los detalles del certificado actual y hacemos click en NEXT

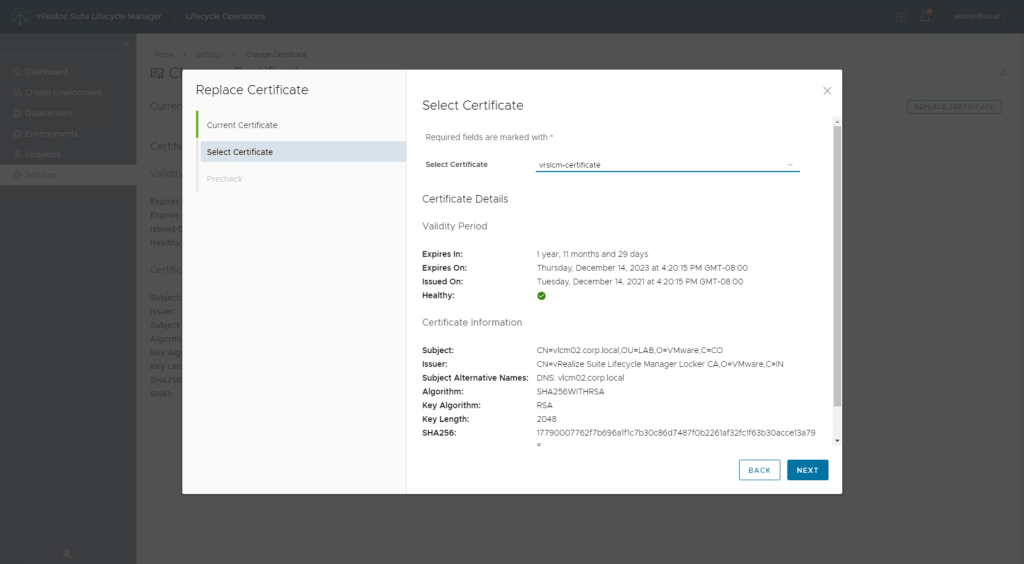

5. Seleccionamos el nuevo certificado, que importamos o generamos en el servicio de Locker y click en NEXT

6. Click en RUN PRECHECK para verificar que todo este bien con el certificado y si todo esta ok, click en FINISH

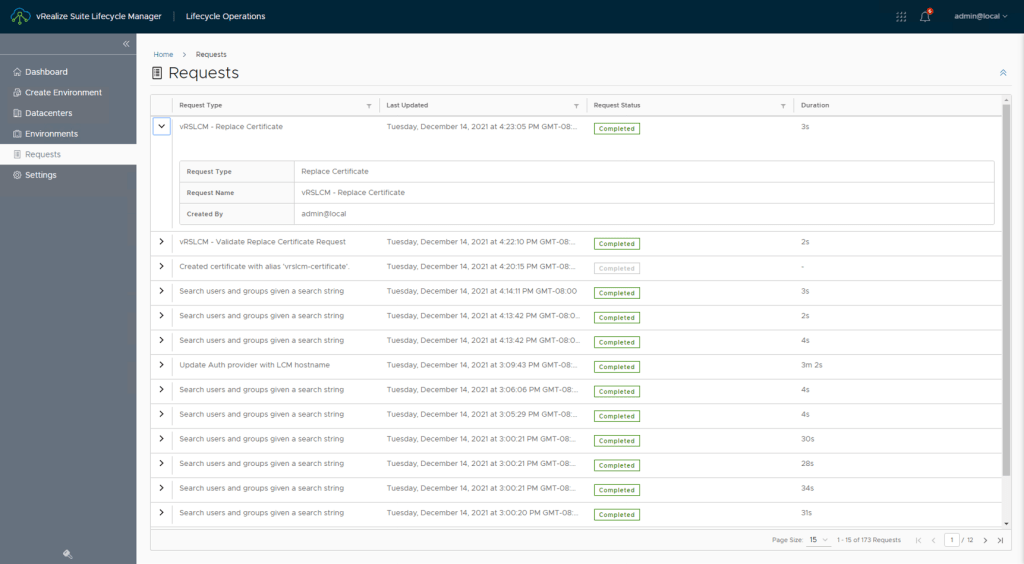

Nota: Después de un par de minutos, en el servicio de Lifecycle Operations deberíamos ver el Request asociado a este reemplazo de certificados como Completed.

Y podemos validar que el Subject del certificado ahora contienes los datos que configuramos en el nuevo certificado.

Nota 5: (Opcional) Si ha realizado reemplazo de certificados para WS1A antes de cambiar los de Aria Suite Lifecycle entonces realize una acción de RE-REGISTER dentro del servicio de Lifecycle Operations -> Settings -> Authentication Provider. Debería haberse realizado de manera automática, pero si tiene algún problema con la autenticación de usuarios de dominio en la solucion Aria Suite Lifecycle, este paso solucionara el inconveniente.

Referencias

- Configure Certificate Within Locker

- Replace Certificate for vRealize Suite Lifecycle Manager Products

- Day 2 Operations with Other Products in vRealize Suite Lifecycle Manager

- vRealize Suite Lifecycle Manager 8.6 Installation, Upgrade, and Management Guide

- Installing an SSL Certificate for the Workspace ONE Access Service (On-Premises Only)

ATENCIÓN!!!

TODOS LOS NOMBRES DE VMS USADOS EN ESTE BLOG SON INVENTADOS Y OBEDECEN A UN AMBIENTE DE LABORATORIO PROPIO, UTILIZADO PARA FINES DE ESTUDIO.

![clip_image001[71] clip_image001[71]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00171_thumb.png)

![clip_image001[3] clip_image001[3]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image0013_thumb.png)

![clip_image001[7] clip_image001[7]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image0017_thumb.png)

![clip_image001[9] clip_image001[9]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image0019_thumb.png)

![clip_image001[11] clip_image001[11]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00111_thumb.png)

![clip_image001[13] clip_image001[13]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00113_thumb.png)

![clip_image001[15] clip_image001[15]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00115_thumb.png)

![clip_image001[17] clip_image001[17]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00117_thumb.png)

![clip_image001[19] clip_image001[19]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00119_thumb.png)

![clip_image001[23] clip_image001[23]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00123_thumb.png)

![clip_image001[33] clip_image001[33]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00133_thumb.png)

![clip_image001[35] clip_image001[35]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00135_thumb.png)

![clip_image001[37] clip_image001[37]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00137_thumb.png)

![clip_image001[39] clip_image001[39]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00139_thumb.png)

![clip_image001[41] clip_image001[41]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00141_thumb.png)

![clip_image001[43] clip_image001[43]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00143_thumb.png)

![clip_image001[51] clip_image001[51]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00151_thumb.png)

![clip_image001[53] clip_image001[53]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00153_thumb.png)

![clip_image001[55] clip_image001[55]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00155_thumb.png)

![clip_image001[57] clip_image001[57]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00157_thumb.png)

![clip_image001[59] clip_image001[59]](https://nachoaprendeit.com/wp-content/uploads/2018/06/clip_image00159_thumb.png)